Details zum SSL-Sicherheitsleck in OS X 10.9.1

Wie man sich vor Angriffen schützen kann

Nutzer des aktuellen Mac-Betriebssystems OS X 10.9.1 sollten aufpassen: Vermeintlich sichere SSL- und HTTPS-Verbindungen sind derzeit unsicher. Angreifer können sich unbemerkt in Online-Verbindungen einklinken und beliebige Daten abgreifen. Ein in Kürze erscheinendes Update soll die Lücke schliessen. Bis dahin können sich Anwender auf anderem Wege schützen.Die aktuelle SSL/TLS-Implementierung in Mavericks erlaubt Man-in-the-middle-Angriffe, mit denen sensible Daten wie z.B. Kreditkarten-Nummern abgefangen werden können. Auch Inhalte von Mails lassen sich dadurch ausspähen. Eigentlich gelten SSL-Sitzungen, zu denen auch HTTPS-Verbindungen gehören, als sicher.

Bereits am Freitag sind mit iOS 7.0.6 und 6.1.16 zwei Updates für Apples mobile Betriebssysteme erschienen, die den Fehler auf iDevices behebt. In Mac OS X 10.9.1 ist das Leck aber weiterhin vorhanden. Apple habe den Fehler erkannt und werde in Kürze einen Patch veröffentlichen, so eine Apple-Sprecherin heute.

Problem

Angreifer können sich in bestehende SSL-Verbindungen einklinken, den Inhalt entschlüsseln und die Daten nach Belieben kopieren, verändern oder austauschen und unbemerkt neu verschlüsselt weiterreichen.

Ursache

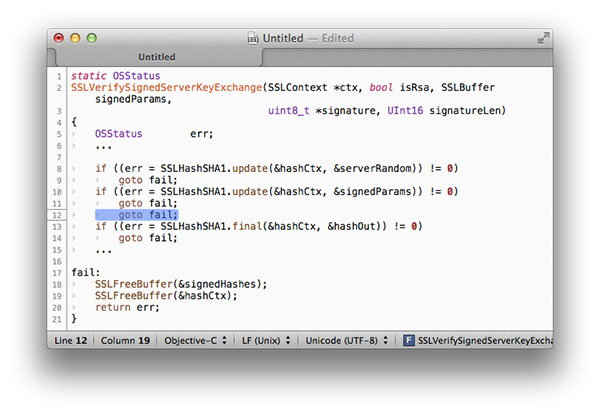

Durch einen Bug wird die Überprüfung der SSL-Signatur übergangen. Dadurch werden auch SSL-Zeritifkate akzeptiert, die gar nicht zum korrespondierenden Server passen. Schuld daran ist eine doppelt vorhandene Zeile Code in Apples SSL-Implementierung (s. Bild oben).

Betroffene Apps

Von dem Sicherheitsleck sind unter OS X 10.9.1 alle Programme betroffen, die die SSL-Implementierung des Betriebssystems nutzen. Dazu zählen Safari, Mail, Facetime, iMessage, iTunes und iCloud.

Online-Prüfung

Wer testen möchte, ob der eigene Mac sichere SSL-Verbindung aufbaut oder nicht, kann das auf der Webseite gotofail.com leicht selbst überprüfen.

Schutzmassnahme

Nicht betroffen sind Programme anderer Anbieter, sofern sie nicht auf die SSL-Library von Mac OS X zugreifen. Dazu zählen zum Beispiel die Webbrowser Google Chrome und Mozilla Firefox. Wer auf Nummer sicher gehen möchte, sollte bis zur Veröffentlichung des Sicherheits-Updates für alle SSL-Verbindungen solche Alternativen nutzen.

Inoffizielles Patch

Die deutsche Webseite SektionEins hat kurzfristig ein Patch online gestellt, das allerdings nicht von Apple verifiziert ist.

Bug oder Backdoor?

Experten und Anwender diskutieren derzeit darüber, ob das zweifach vorhandene "goto fail;" in Apples Code tatsächlich auf einen Progarmmierfehler zurück zu führen ist. Normalerweise fallen solche Schnitzer bei Testläufen auf. Manche mutmassen deshalb, das doppelte Lottchen könnte absichtlich in den Code eingefügt worden sein, um eine Hintertür zu installieren. Auch auf einen möglichen Zusammenhang mit den PRISM-Programm der NSA wird hingewiesen.

Die Fakten sprechen allerdings eher gegen solche Theorien. So ist der von Apple zur Prüfung von SSL-Zertifikaten verwendete Code schon seit Herbst 2012 als Open Source online verfügbar. Interessanter ist die Frage, weshalb die krasse Sicherheitslücke erst vor kurzem entdeckt wurde.

Ähnliche Artikel

Tipp: Wie man die zweistufige Bestätigung der Apple-ID einrichtet

Tipp: Daten aus der iCloud löschen

Mac-Tipp: Wie man Time Machine Backups auf andere Festplatten transferiert

Screenshot & Text: Thomas Landgraeber

Hat Ihnen dieser Beitrag gefallen?

Dann teilen Sie ihn mit Freunden und Kollegen, abonnieren Sie den RSS-Feed,

oder folgen Sie mir. Ich freue mich auch über jeden Kommentar. Vielen Dank.

WERBUNG

blog comments powered by Disqus